Publicité en cours de chargement...

Météo cyber : les prévisions pour 2017

30 déc. 2016 - 15:11,

Tribune

- Charles Blanc-Rolin#RANSOMWARE

Comme pour l’année 2015, le rançongiciel aura encore été un fléau en 2016. Ce type d’attaque très lucratif est en constante évolution. Une importante partie des bénéfices étant réinvestie dans le développement, on note des évolutions majeures dans les fonctionnalités des cryptovirus et une industrialisation des attaques. Les dernières versions du cryptovirus ODIN, parmi les successeurs de LOCKY arrivent à exploiter les des vulnérabilités Windows pour chiffrer des répertoires sur lesquels l’utilisateur exécutant n’a pas de droits en écriture ou modification, ou encore CERBER, qui arrête les processus des SGBDR [2] pour chiffrer les bases de données. Le modèle économique du ransomware toujours en évolution, l’année se termine avec une innovation, le rançongiciel Popcorn qui propose aux victimes de piéger deux de leurs contacts pour obtenir la clé de déchiffrement leur permettant de récupérer leurs données. Sans surprise, le rançongiciel reste donc en tête d’affiche des prévisions pour 2017.

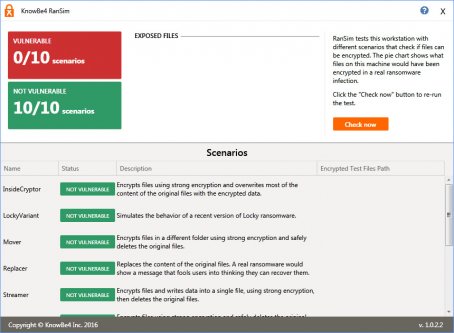

Pour tester la vulnérabilité d’un poste Windows à ces rançongiciels, l’éditeur Knowbe4 propose un simulateur de rançongiciels exécutant 10 scénarios d’attaques connus !

Loin d’être parfait et malheureusement détecté par plusieurs solutions de protection, il permet de se faire une idée de la vulnérabilité d’un poste spécifique ou de son parc facilement et rapidement. Il peut également servir d’appui pour la sensibilisation des décideurs.

#MALWARE

Les logiciels malveillants, cryptovirus compris (mais pas que) resteront une menace qu’il ne faudra pas négliger pour l’année à venir, car les conséquences peuvent être très lourde, comme lors de l’infection subie par les hôpitaux de Lincolnshire en Angleterre à la fin du mois d’octobre (qui ne serait à priori pas liée à un cryptovirus), où les opérations programmées et les consultations ont dû être annulées et les urgences et accouchements ont été redirigées vers d’autres établissements le temps de l’éradication du « virus ».

#DDOS

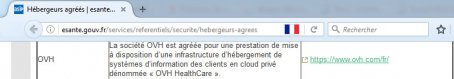

Nous aurons connu pour la première fois cette année des vagues d’attaques par déni de service [1] comme nous n’en avons jamais connu auparavant ! Le botnet [3] Mirai, composé principalement de caméras IP aura rendu indisponible pendant environ onze heures plusieurs géant de l’Internet mondial comme Twitter, GitHub ou encore Netflix en visant les services DNS de Dyn au mois d’octobre. Certains l’on déjà oublié, mais au mois de septembre, c’est l’hébergeur Français OVH (désormais hébergeur agréé de données de santé) qui en avait fait les frais pendant près d’une semaine avec un énorme pic atteignant 1 Tbits/s !

Si toutes nos données sont stockées chez un hébergeur, c’est un risque à prendre en considération désormais.

#IOT

Les dispositifs médicaux (biomédicaux) que l’on peut associer à l’IOT [4], proies faciles car non protégées (pas d’antivirus) et non à « patchés » (pas de correctifs de sécurité) seront de plus en plus visés par des attaques. Comme l’a indiqué Philippe LOUDENTOT, FSSI des Ministères en charge des affaires sociales lors du dernier congrès SSI santé, les premiers cas d’appareils biomédicaux victimes de cryptovirus ont fait leur apparition en France au mois de novembre. Le botnet [3] Mirai est également un parfait exemple de l’intérêt que portent les pirates à l’IOT [4]. Ces appareils hautement vulnérables peuvent servir « d’esclaves » pour effectuer des attaques DDOS [1] par exemple.

Les autorités américaines et plus précisément la FDA (food and drug administration), a établi un guide de recommandations aux constructeurs de dispositifs médicaux. Ce guide dont la première ébauche a été publiée en octobre 2014, a été mis à jour en janvier de cette année et vient d’être publié en version « finale » le 28 décembre.

En France, l’ANSM a publiée au mois de juillet une étude sur la sécurité des logiciels (et dispositifs) médicaux contenant également des recommandations pour les fabricants et des propositions d’améliorations des normes en vigueur.

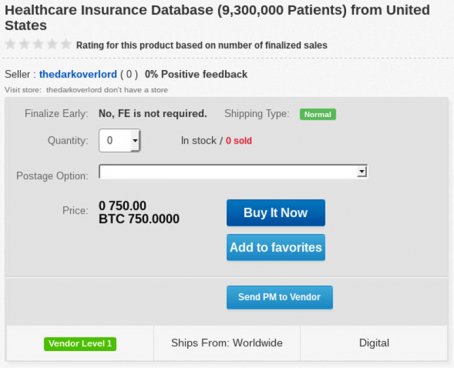

#LEAKS

Mauvaise configuration de pare feu, site web vulnérable, prestataire peu soucieux de la sécurité, utilisateur non sensibilisé seront une fois encore, sources de fuites de données. Des données extrêmement sensibles s’en iront encore dans les méandres de l’Internet, comme on a pu le voir au mois de juin avec une base de données de plus de 9 millions de patients américains en vente dans une boutique du black market, ou tout simplement sur Google, comme un établissement Français dont le DPI en accès libre sur Internet s’est vu indexé et mis en cache par le moteur de recherche.

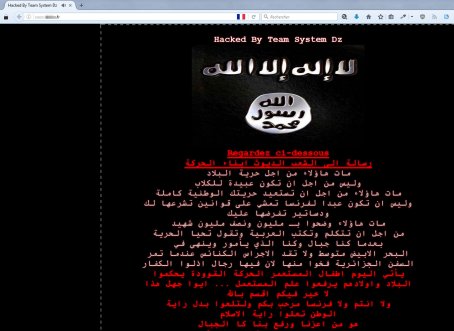

#DEFACING

La défiguration de sites Internet (sites « vitrines »), même si elle ne présente pas de réel risque pour les données, peut sérieusement entacher la réputation de nos établissements qui n’ont vraiment pas besoin…

Retrouvez quelques conseils sur le site de l’APSSIS pour sécuriser votre site Internet : Sécuriser le site Web de son établissement sans rien dépenser !

Il ne me reste plus qu’à vous souhaiter tous mes vœux de sécurité pour cette nouvelle année !

[1] Une attaque DDOS consiste à rendre l’accès à un service indisponible en envoyant simultanément et en masse des requêtes depuis de nombreuses ressources corrompues.

[2] SGBDR : système de gestion de base de données relationnelle.

[3] Réseau de machines corrompues connectées à Internet et contrôlées par un « maître ».

[4] Internet of things ou l’Internet des objets en Français, se compose de tous les dispositifs autres que les ordinateurs, tablettes et smartphones embarquant un système d’exploitation et connectables à un réseau ou Internet (voiture, frigo, montre, dispositif médical…)