Publicité en cours de chargement...

En direct de l’APSSIS – architecture zéro trust pour une approche segmentation réseau

23 juin 2021 - 14:05,

Tribune

- Cédric Cartau

Les principes, déjà anciens, de segmentation réseau implémente des technologies de VLAN, de SSID, de sous-réseau, qui sont essentiellement statiques : un PC connecté à un VLAN pourra difficilement être en mode itinérant. Mais surtout, un fois connecté plus aucune vérification n’est faite : dans une telle approche la seule barrière SSI est essentiellement périmétrique.

Pour faire court, la macro-segmentation consiste à rassembler sur un même sous-réseau (VLAN, DMZ, etc.) des équipements d’une même nature (IoT, biomédical, etc.) et avec un contrôle entre ce sous-réseau et le reste du LAN. Typiquement filtrage des flux entre un VLAN biomed et le reste du LAN.

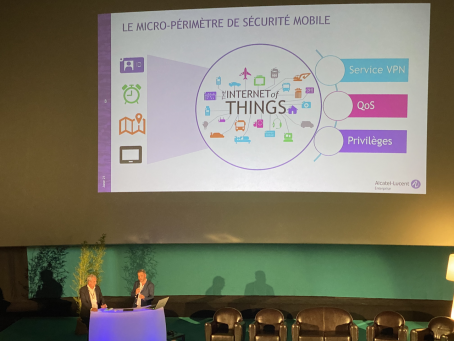

La micro-segmentation consiste à rajouter en plus des contrôles de flux entre les éléments connectés sur le VLAN précédemment évoqué, pour éviter par exemple que la caméra IP connectée sur le VLAN IoT échange avec le contrôle d’accès de porte connecté sur le même VLAN.

Les outils présentés permettent un déploiement progressif de ce type d’approche en démarrant par une phase d’écoute du LAN, afin d’identifier les flux, réaliser une simulation de la configuration post-mise en production, etc.

On serait très intéressés par le fait de disposer d’une évaluation des charges de maintenance en condition opérationnelle de ce type de technologie post-déploiement...